Les appâts des phishers

Le bonheur des uns fait le malheur des autres. Il en va de même pour le phishing, qui consiste à tenter d’obtenir vos données personnelles et vos mots de passe par tromperie. Les techniques utilisées varient, et les attaques ont triplé depuis début 2020. Veillez à ne pas tomber dans le piège, voire à servir d’appât.

Le phishing est efficace lorsque les fraudeurs obtiennent des mots de passe et d’autres données sensibles et les utilisent pour causer des dommages, tels que prendre le contrôle d’un compte, usurper l’identité d’une personne, espionner les gens sur leur propre ordinateur ou faire disparaître des données personnelles. En outre, cela peut aussi faire des dégâts dans sa propre entreprise ou dans celle dans laquelle on travaille.

Les cyberattaques ou les extorsions par phishing – appelées attaques par ransomware – peuvent causer des dommages importants, ce qui peut parfois entraîner la perte complète des données et des systèmes.

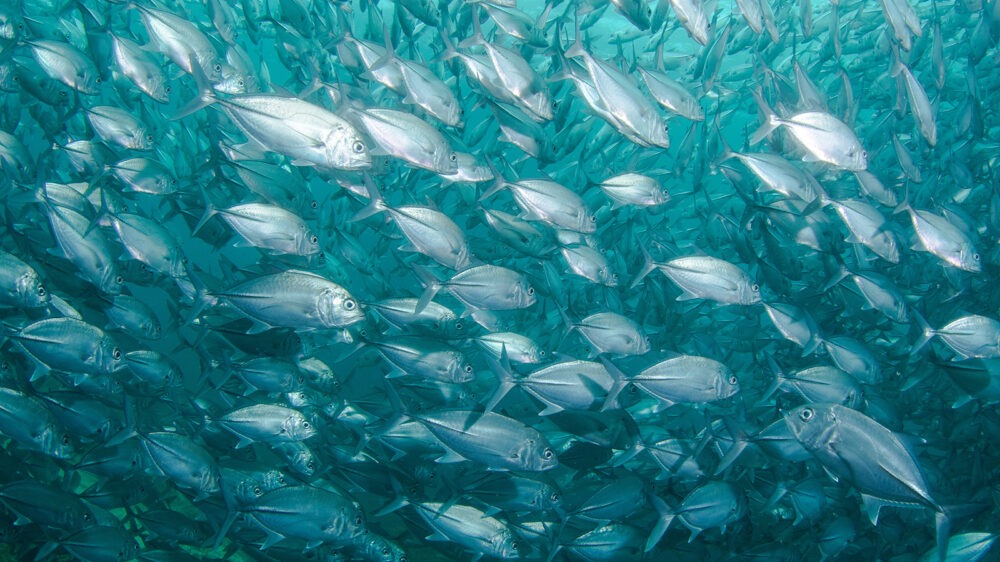

Comme la pêche, le phishing utilise de nombreuses techniques. Ici, vous en saurez plus sur les types de phishing les plus importants et les plus répandus.

Spray and pray phishing

La façon la plus simple d’utiliser le phishing pour tenter d’accéder à vos données est d’envoyer un message plus ou moins authentique en apparence à des millions d’adresses e-mail. L’expéditeur espère, comme à la pêche à la ligne, qu’au moins quelques-uns des destinataires mordront à l’hameçon.

Clone phishing

L’attaque par clone phishing consiste à faire une copie d’un e-mail authentique envoyé précédemment en y remplaçant les pièces jointes ou les liens par un malware ou une page d’atterrissage de phishing. L’e-mail est falsifié de telle sorte qu’il semble avoir été envoyé de nouveau par l’expéditeur d’origine. En règle générale, l’e-mail est adressé à un grand nombre de destinataires. L’auteur de l’attaque attend que les victimes cliquent dessus. Ce type d’attaque est considéré comme le plus dangereux, car il est difficile pour les victimes de détecter un faux e-mail.

Spear phishing

Avec la canne à pêche, vous pouvez pêcher beaucoup de choses sous la surface de l’eau: une truite, une perche ou un morceau de plastique. Lorsque vous pêchez au harpon, vous partez à la chasse d’un poisson bien particulier. Les e-mails de spear phishing sont personnalisés, ce qui les rend plus crédibles. Un cyberattaquant sait par exemple comment vous vous appelez, que vous utilisez un logiciel particulier ou du moins il suppose que vous l’utilisez – presque tout le monde utilise Microsoft Office aujourd’hui. Il envoie donc un e-mail avec une formule d’adresse personnalisée, qui ressemble à une notification vous demandant de mettre à jour votre mot de passe. Le lien sur lequel vous cliquez dans l’e-mail mène à une page qui ressemble beaucoup au vrai masque de connexion. En réalité, il s’agit d’une fausse URL contrôlée par l’escroc. Vous êtes ensuite invité(e) à saisir votre nom d’utilisateur et votre mot de passe actuel. Et voilà comment le cyberattaquant réussit à accéder à votre compte Microsoft.

Whale phishing (whaling)

Le whaling («chasse à la baleine» en anglais) est un type de phishing encore plus ciblé, car il vise les gros «poissons». Ces attaques ciblent généralement le CEO ou un autre membre de la direction d’une entreprise donnée.

Mais le whale phishing s’adresse aussi aux personnes fortunées, puissantes ou influentes. Il ne s’agit pas d’une attaque aveugle comme une tentative de phishing ordinaire. Les cybercriminels attaquent de plus en plus souvent le chef d’entreprise – autrement dit la «baleine» – car ils peuvent accéder à des informations et à des ressources auxquelles d’autres n’ont pas accès.

Fraude au CEO – quand le patron frappe

Dans le cas de la fraude au CEO, ce dernier est également impliqué dans la tentative d’escroquerie, mais comme appât. Les fraudeurs envoient un e-mail à un collaborateur, qui travaille généralement dans le service comptable ou financier, en se faisant passer pour le CEO de l’entreprise. Le collaborateur est ensuite invité à virer de l’argent sur un (faux) compte. Les fraudeurs partent du principe que les e-mails provenant de la direction ne suscitent que peu de méfiance.

Phishing/smishing/vishing

Le phishing est aujourd’hui la technique de cyberattaque la plus couramment utilisée, car il peut causer des dommages importants avec relativement peu d’efforts et à moindre coût. Le mot phishing est composé des deux termes anglais password harvesting (récolte de mots de passe) et fishing (pêche) et désigne principalement les tentatives d’escroquerie par e-mail. Par analogie, on emploie le terme de smishing pour désigner le phishing par SMS. Ces SMS promettent souvent de prétendus codes de réduction, billets gratuits pour des événements ou autres avantages.

Avec le vishing ou voice phishing, les cybercriminels essaient de vous escroquer par téléphone. Ils se font par exemple passer pour un émetteur de cartes de crédit, un policier ou un agent du support Microsoft et tentent d’accéder à votre PC ou à vos données.

Ne répondez donc jamais à des e-mails, SMS et appels d’origine inconnue.