Le esche dei phisher

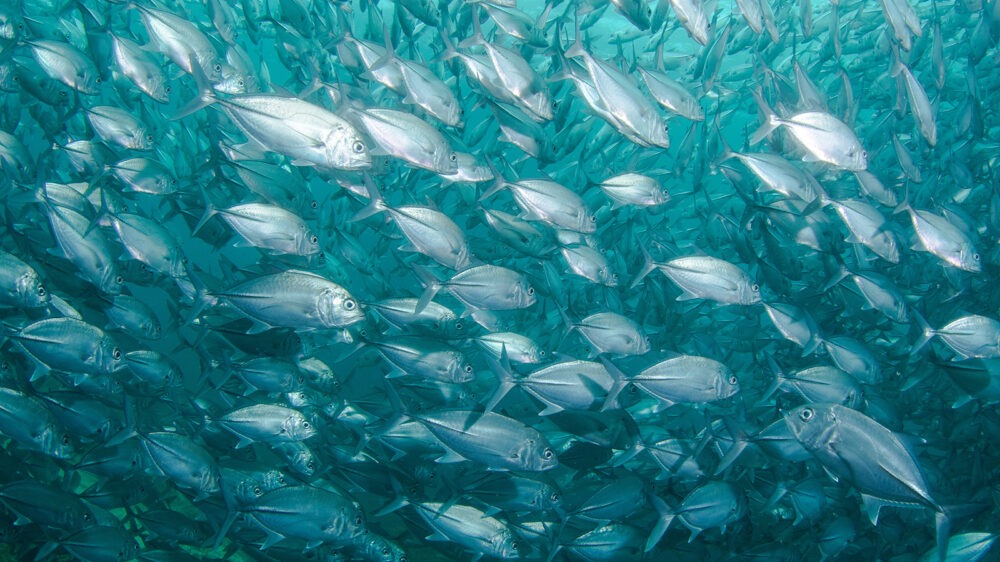

C’è sempre qualcuno pronto a pescare nel torbido. E questo vale anche per il phishing, l’acquisizione illecita di dati personali e password. Come nella pesca, anche qui si utilizzano diverse esche e gli attacchi sono triplicati dall’inizio del 2020. Fate attenzione a non cadere nella trappola o a non fungere addirittura da esca.

Il phishing raggiunge il suo scopo quando i truffatori ottengono password e altri dati sensibili, causando così danni. Per esempio nel caso in cui un conto finisca in mano a malintenzionati, un’identità venga rubata, una persona venga spiata nel proprio computer o dati personali vadano persi. Inoltre, può verificarsi un danno per l’azienda di cui si è proprietari o nella quale si lavora.

Gli attacchi degli hacker o i ricatti realizzati tramite il phishing – i cosiddetti attacchi di ransomware – sono in grado di causare gravi danni, che a volte possono portare alla perdita completa di dati e sistemi.

Come nella pesca, anche nel phishing si utilizzano diverse esche. Qui trovate maggiori informazioni sui tipi di phishing principali e più diffusi.

Spray and pray phishing

Il modo più semplice per tentare di ottenere i vostri dati, come con il phishing, è di inviare a milioni di indirizzi e-mail un messaggio che sembra più o meno autentico. Come il pescatore con la canna da pesca, il mittente spera che almeno qualcuno abbocchi.

Clone phishing

Negli attacchi di clone phishing viene creata un’e-mail quasi identica a un’e-mail autentica precedentemente inviata. Gli allegati o i link contenuti nell’e-mail vengono sostituiti con malware o una landing page di phishing. L’e-mail viene falsificata talmente bene che sembra essere stata rispedita dal mittente originario. Solitamente, questa comunicazione viene inviata a un gran numero di destinatari. Il malintenzionato non aspetta altro che le vittime facciano clic sull’e-mail ricevuta. Questo tipo di attacco è considerato il più dannoso in assoluto, in quanto per le vittime è difficile riconoscere un’e-mail contraffatta.

Spear phishing

Se utilizzate la canna da pesca potete catturare diverse creature che vivono sotto la superficie dell’acqua, per esempio una trota o un pesce persico, o persino un pezzo di plastica. Se invece praticate la pesca subacquea armati di apposito fucile, andate a caccia di un pesce specifico. Proprio come nel caso delle e-mail di spear phishing, che vengono personalizzate acquisendo così maggiore credibilità. Chi escogita questo tipo di attacco sa, per esempio, come vi chiamate, che utilizzate un determinato software o, per lo meno, presume che lo utilizziate considerando che quasi tutti oggi usano Microsoft Office. Il truffatore invia un’e-mail con un appellativo personale, che sembra una notifica in cui vi viene chiesto di aggiornare la vostra password. Il link sul quale dovete fare clic all’interno dell’e-mail rinvia a una pagina che sembra molto simile alla schermata di login autentica. In realtà si tratta di un URL falsificato che viene controllato dal responsabile dell’attacco. A questo punto vi viene chiesto di inserire il vostro nome utente e la vostra password attuale. E così il malintenzionato ha già ottenuto l’accesso al vostro account Microsoft.

Whale phishing (whaling)

Il whaling è un tipo di phishing ancora più focalizzato perché prende di mira le balene, ovvero i «pesci» grandi. Tali attacchi di solito sono rivolti al CEO o a un altro membro della direzione di una determinata azienda.

Il whale phishing, però, prende di mira anche persone facoltose, potenti o influenti; non si tratta quindi di un attacco indiscriminato come un normale tentativo di phishing. Sempre più spesso i criminali informatici attaccano il capo, ovvero la balena, perché in questo modo possono accedere a informazioni e risorse che sono precluse ad altri.

CEO fraud: la truffa del falso capo

Nella CEO fraud, anche il CEO è coinvolto nel tentativo di frode, seppur come esca. I truffatori inviano un’e-mail a un collaboratore che lavora solitamente nel reparto contabilità o finanze e si spacciano per il CEO dell’azienda. Successivamente, il collaboratore viene invitato a trasferire denaro su un conto (falso). I truffatori partono dal presupposto che le e-mail provenienti dai piani alti suscitino poca diffidenza.

Phishing/smishing/vishing

Il phishing è oggi il metodo più comunemente utilizzato per gli attacchi informatici, in quanto può causare gravi danni con uno sforzo e costi relativamente bassi. Phishing è una parola inglese creata dall’unione di password harvesting (raccogliere password) e fishing (pescare) e designa principalmente i tentativi di frode effettuati per e-mail. Per analogia, la parola smishing viene utilizzata per indicare il phishing praticato per SMS. Con questo metodo si inviano SMS in cui spesso vengono promessi presunti codici di buoni per ottenere sconti, biglietti gratuiti per eventi o altri vantaggi.

Con il vishing o il voice phishing, i criminali informatici cercano di truffarvi per telefono. Per esempio, si fingono emittenti di carte di credito, poliziotti oppure operatori del supporto tecnico di Microsoft e cercano di ottenere l’accesso al vostro PC o ai vostri dati.

Non rispondete mai a e-mail, SMS e chiamate di sconosciuti.